วิธีอ่านแพ็คเก็ตใน Wireshark

สำหรับผู้เชี่ยวชาญด้านไอทีหลายๆ คน Wireshark เป็นเครื่องมือสำหรับการวิเคราะห์แพ็กเก็ตเครือข่าย ซอฟต์แวร์โอเพนซอร์สช่วยให้คุณตรวจสอบข้อมูลที่รวบรวมได้อย่างใกล้ชิดและระบุต้นตอของปัญหาด้วยความแม่นยำที่เพิ่มขึ้น นอกจากนี้ Wireshark ยังทำงานแบบเรียลไทม์และใช้รหัสสีเพื่อแสดงแพ็กเก็ตที่ดักจับ ท่ามกลางกลไกอันชาญฉลาดอื่นๆ

ในบทช่วยสอนนี้ เราจะอธิบายวิธีบันทึก อ่าน และกรองแพ็กเก็ตโดยใช้ Wireshark ด้านล่างนี้ คุณจะพบคำแนะนำทีละขั้นตอนและรายละเอียดของฟังก์ชันการวิเคราะห์เครือข่ายพื้นฐาน เมื่อคุณเชี่ยวชาญขั้นตอนพื้นฐานเหล่านี้แล้ว คุณจะสามารถตรวจสอบกระแสการรับส่งข้อมูลของเครือข่ายและแก้ไขปัญหาได้อย่างมีประสิทธิภาพมากขึ้น

กำลังวิเคราะห์แพ็คเก็ต

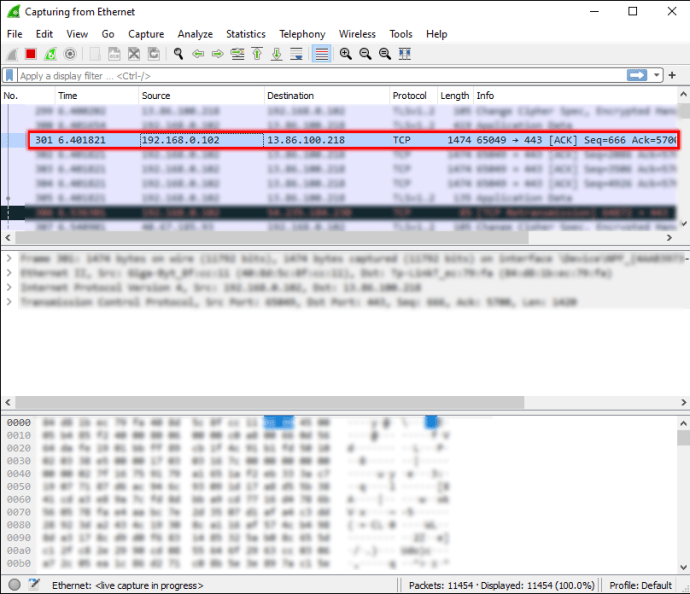

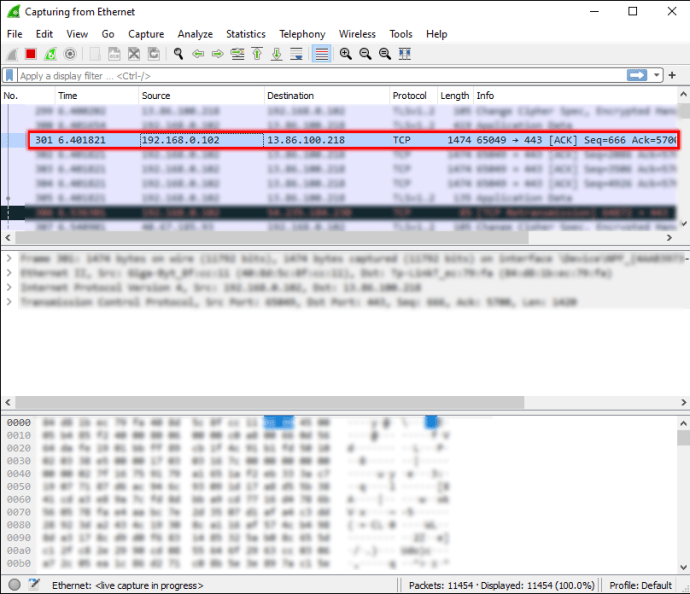

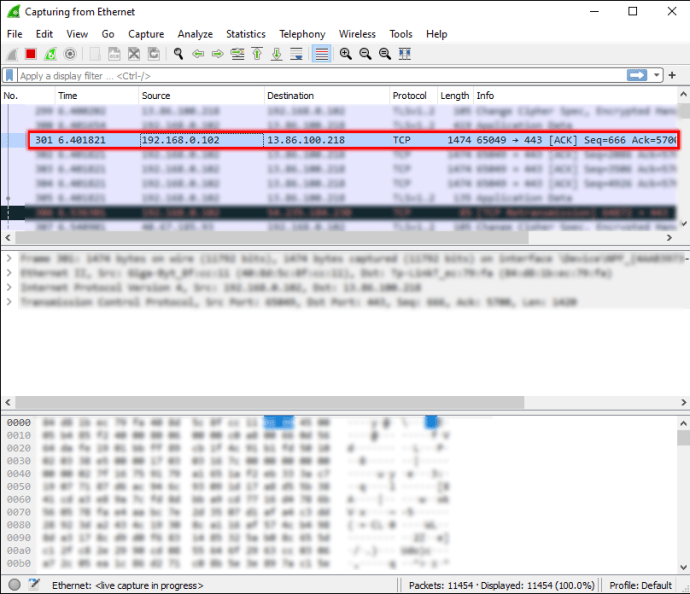

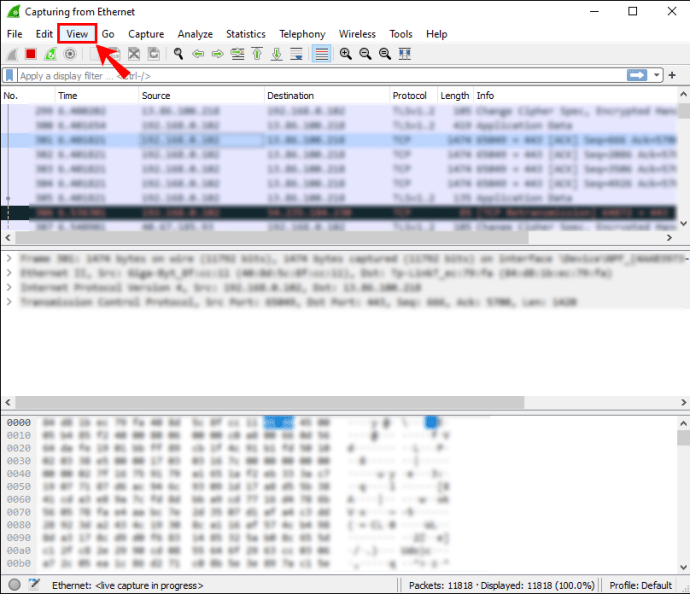

เมื่อจับแพ็กเก็ตแล้ว Wireshark จะจัดระเบียบพวกมันในบานหน้าต่างรายการแพ็กเก็ตที่มีรายละเอียดซึ่งอ่านง่ายอย่างไม่น่าเชื่อ หากคุณต้องการเข้าถึงข้อมูลเกี่ยวกับแพ็กเก็ตเดียว สิ่งที่คุณต้องทำคือค้นหาข้อมูลในรายการแล้วคลิก คุณยังสามารถขยายแผนผังเพิ่มเติมเพื่อเข้าถึงรายละเอียดของแต่ละโปรโตคอลที่อยู่ในแพ็กเก็ต

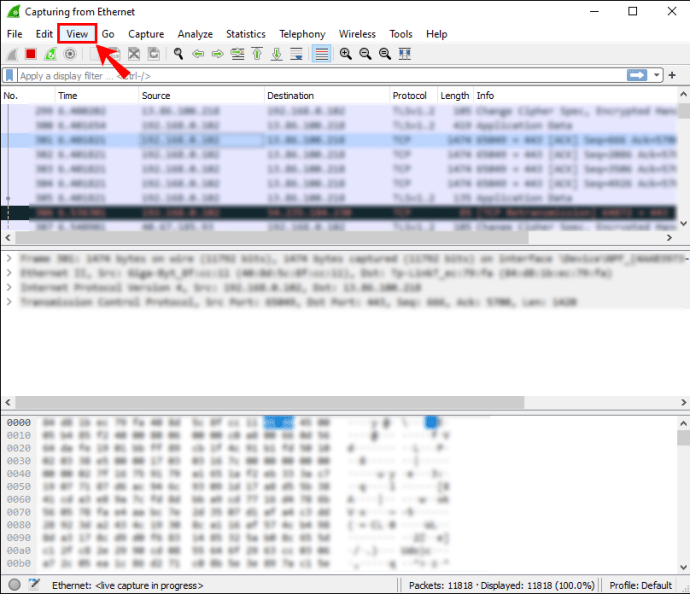

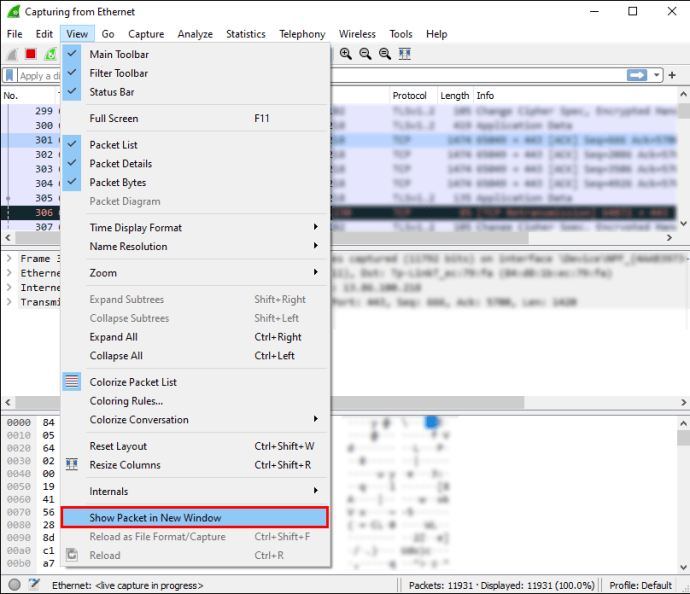

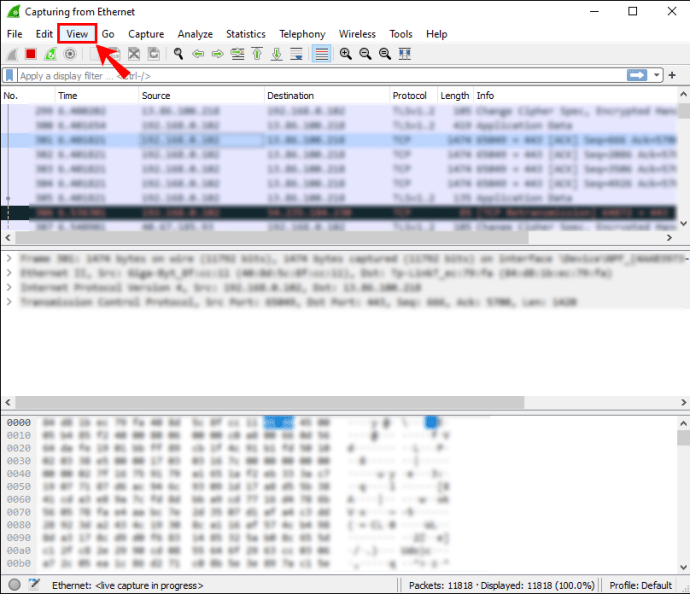

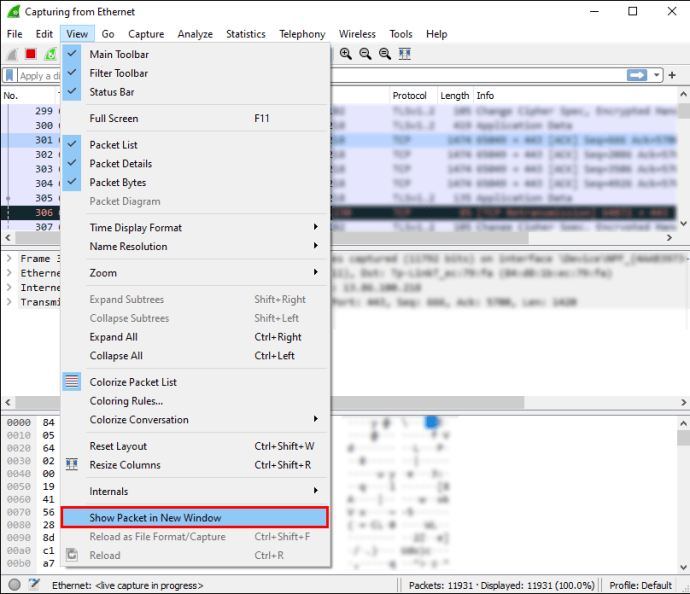

สำหรับภาพรวมที่ครอบคลุมมากขึ้น คุณสามารถแสดงแต่ละแพ็กเก็ตที่ดักจับในหน้าต่างแยกต่างหาก นี่คือวิธี:

- เลือกแพ็กเก็ตจากรายการด้วยเคอร์เซอร์ของคุณ จากนั้นคลิกขวา

- เปิดแท็บ "มุมมอง" จากแถบเครื่องมือด้านบน

- เลือก "แสดงแพ็คเก็ตในหน้าต่างใหม่" จากเมนูแบบเลื่อนลง

หมายเหตุ: การเปรียบเทียบแพ็กเก็ตที่ดักไว้จะง่ายกว่ามาก หากคุณนำมาในหน้าต่างแยกกัน

ดังที่กล่าวไว้ Wireshark ใช้ระบบรหัสสีสำหรับการแสดงข้อมูลเป็นภาพ แต่ละแพ็กเก็ตจะถูกทำเครื่องหมายด้วยสีที่แตกต่างกันซึ่งแสดงถึงประเภทการรับส่งข้อมูลที่แตกต่างกัน ตัวอย่างเช่น ทราฟฟิก TCP มักจะเน้นด้วยสีน้ำเงิน ในขณะที่สีดำใช้เพื่อระบุแพ็กเก็ตที่มีข้อผิดพลาด

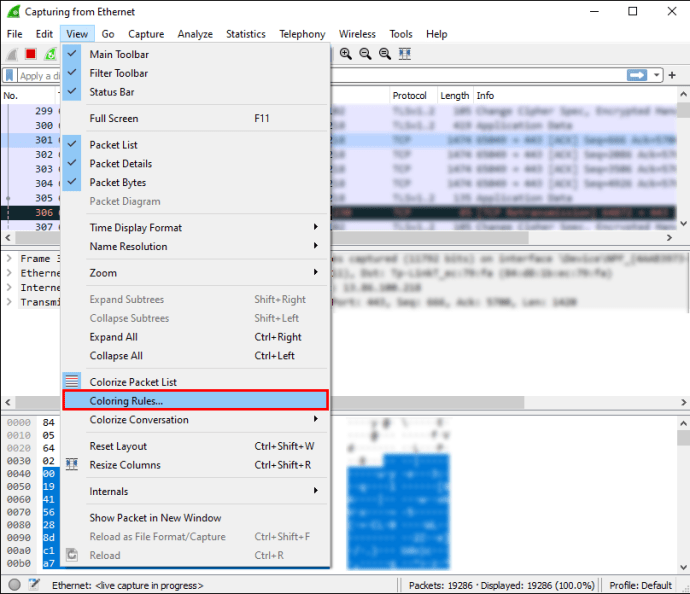

แน่นอน คุณไม่จำเป็นต้องจำความหมายเบื้องหลังแต่ละสี คุณสามารถตรวจสอบได้ทันที:

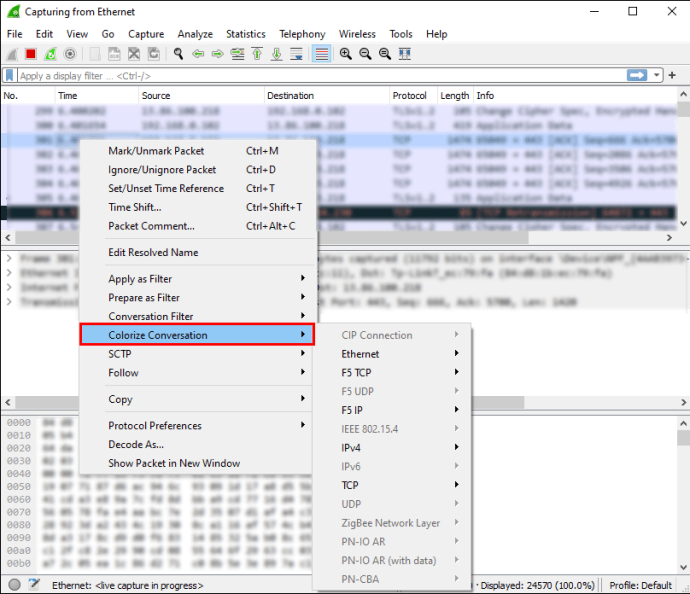

- คลิกขวาที่แพ็กเก็ตที่คุณต้องการตรวจสอบ

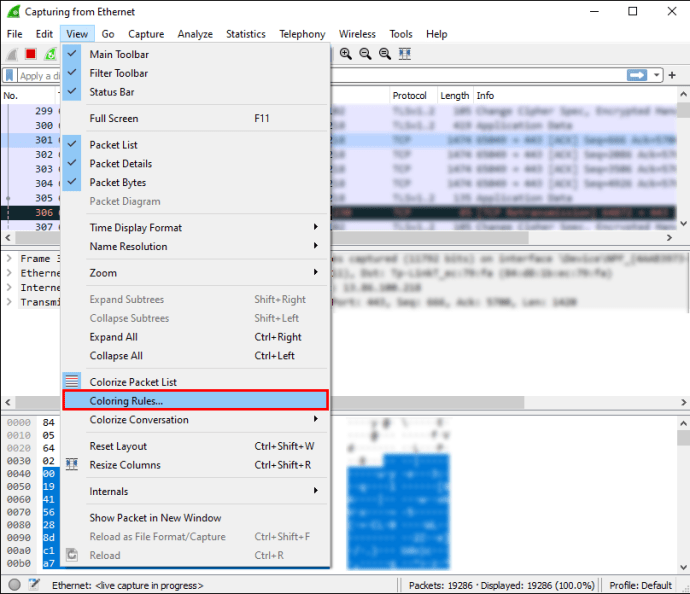

- เลือกแท็บ "มุมมอง" จากแถบเครื่องมือที่ด้านบนของหน้าจอ

- เลือก "กฎการระบายสี" จากแผงแบบเลื่อนลง

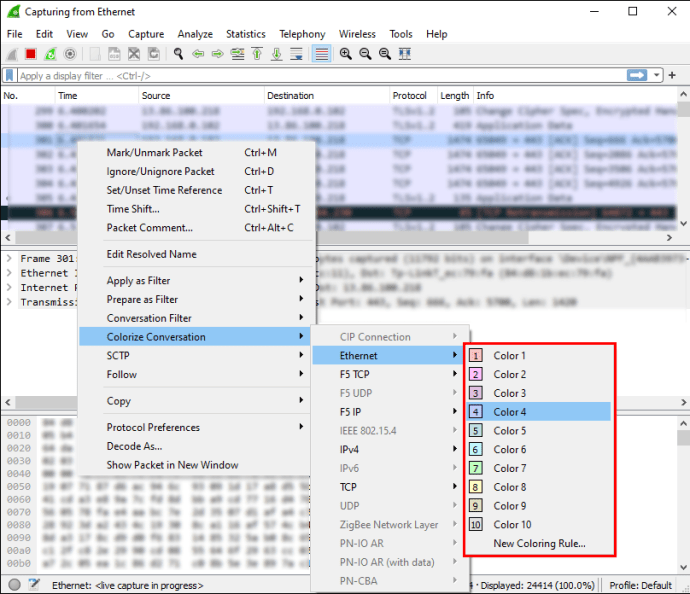

คุณจะเห็นตัวเลือกในการปรับแต่งสีตามที่คุณต้องการ อย่างไรก็ตาม หากคุณต้องการเปลี่ยนกฎการระบายสีชั่วคราวเท่านั้น ให้ทำตามขั้นตอนเหล่านี้:

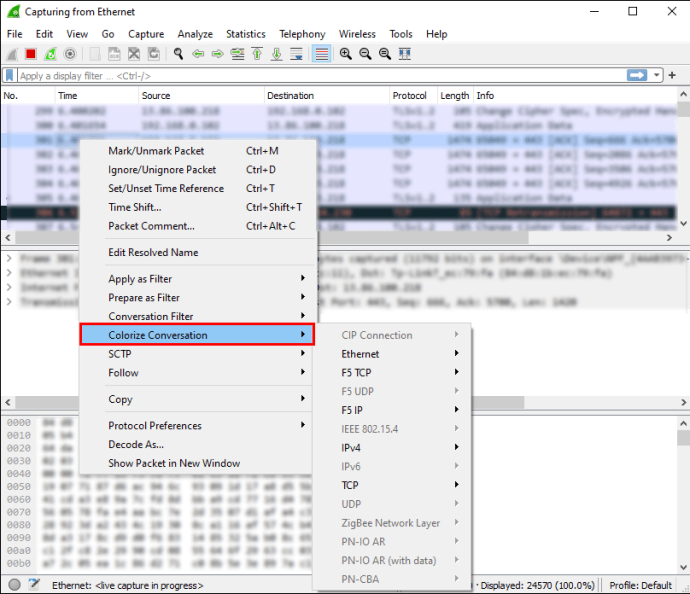

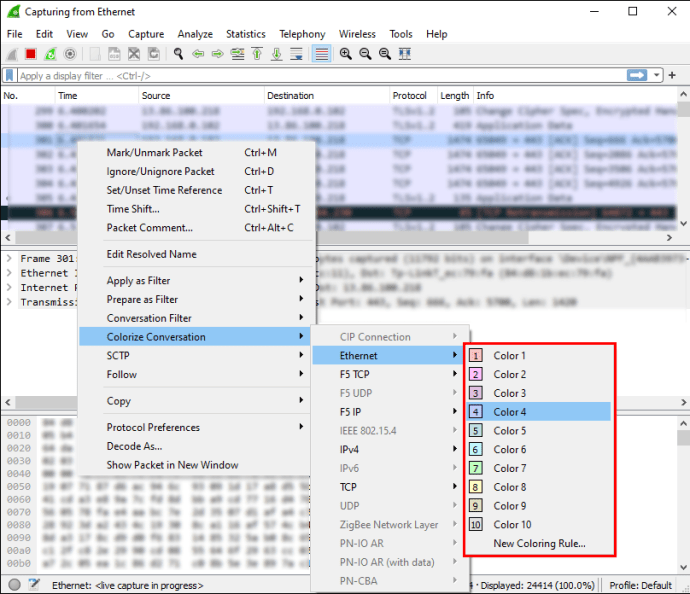

- คลิกขวาที่แพ็กเก็ตในบานหน้าต่างรายการแพ็กเก็ต

- จากรายการตัวเลือก ให้เลือก "Colorize With Filter"

- เลือกสีที่คุณต้องการติดป้ายกำกับ

ตัวเลข

บานหน้าต่างรายการแพ็คเก็ตจะแสดงจำนวนบิตข้อมูลที่จับได้อย่างแม่นยำ เนื่องจากแพ็กเก็ตถูกจัดเรียงเป็นหลายคอลัมน์ การตีความจึงค่อนข้างง่าย หมวดหมู่เริ่มต้นคือ:

- เลขที่ (หมายเลข): ดังที่กล่าวไว้ คุณสามารถค้นหาจำนวนแพ็กเก็ตที่ดักจับได้อย่างแม่นยำในคอลัมน์นี้ ตัวเลขจะยังคงเหมือนเดิมแม้หลังจากกรองข้อมูลแล้ว

- เวลา: อย่างที่คุณอาจเดาได้ เวลาประทับของแพ็กเก็ตจะแสดงที่นี่

- ที่มา: แสดงที่มาของแพ็กเก็ต

- ปลายทาง: แสดงตำแหน่งที่จะเก็บแพ็คเก็ต

- โปรโตคอล: จะแสดงชื่อของโปรโตคอล ซึ่งโดยทั่วไปจะเป็นตัวย่อ

- ความยาว: แสดงจำนวนไบต์ที่มีอยู่ในแพ็กเก็ตที่ดักจับ

- ข้อมูล: คอลัมน์นี้มีข้อมูลเพิ่มเติมเกี่ยวกับแพ็กเก็ตเฉพาะ

เวลา

เมื่อ Wireshark วิเคราะห์ทราฟฟิกเครือข่าย แพ็คเกจที่บันทึกแต่ละรายการจะถูกประทับเวลา การประทับเวลาจะรวมอยู่ในบานหน้าต่างรายการแพ็กเก็ตและพร้อมสำหรับการตรวจสอบในภายหลัง

Wireshark ไม่ได้สร้างการประทับเวลาเอง เครื่องมือวิเคราะห์จะดึงมาจากไลบรารี Npcap แทน อย่างไรก็ตาม แหล่งที่มาของการประทับเวลาจริงๆ แล้วคือเคอร์เนล นั่นเป็นสาเหตุที่ความถูกต้องของการประทับเวลาอาจแตกต่างกันไปในแต่ละไฟล์

คุณสามารถเลือกรูปแบบที่จะแสดงการประทับเวลาในรายการแพ็กเก็ตได้ นอกจากนี้ คุณสามารถตั้งค่าความแม่นยำที่ต้องการหรือจำนวนตำแหน่งทศนิยมที่จะแสดง นอกเหนือจากการตั้งค่าความแม่นยำเริ่มต้นแล้ว ยังมี:

- วินาที

- เสี้ยววินาที

- เสี้ยววินาที

- มิลลิวินาที

- ไมโครวินาที

- นาโนวินาที

แหล่งที่มา

ตามชื่อที่แนะนำ แหล่งที่มาของแพ็กเก็ตคือแหล่งกำเนิด หากคุณต้องการรับซอร์สโค้ดของที่เก็บ Wireshark คุณสามารถดาวน์โหลดได้โดยใช้ไคลเอนต์ Git อย่างไรก็ตาม วิธีการนี้กำหนดให้คุณต้องมีบัญชี GitLab สามารถทำได้โดยไม่ต้องมีใคร แต่ควรลงทะเบียนเผื่อไว้จะดีกว่า

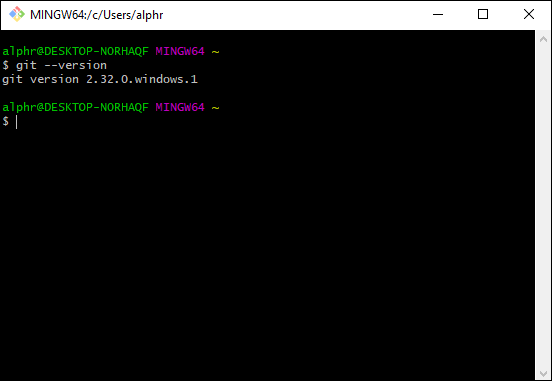

เมื่อคุณลงทะเบียนบัญชีแล้ว ให้ทำตามขั้นตอนเหล่านี้:

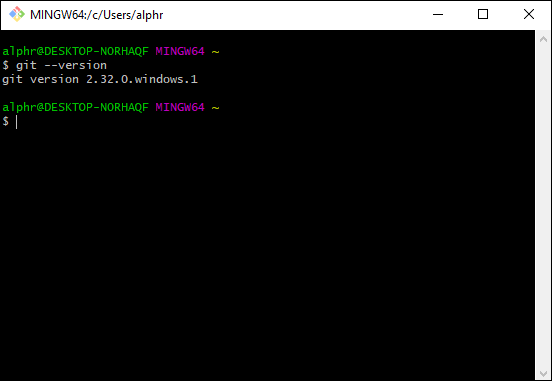

- ตรวจสอบให้แน่ใจว่า Git ทำงานได้โดยใช้คำสั่งนี้: “

$ git --version.”

- ตรวจสอบอีกครั้งว่าที่อยู่อีเมลและชื่อผู้ใช้ของคุณได้รับการกำหนดค่าไว้หรือไม่

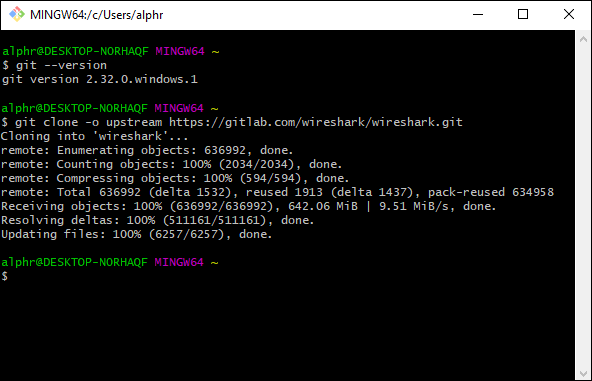

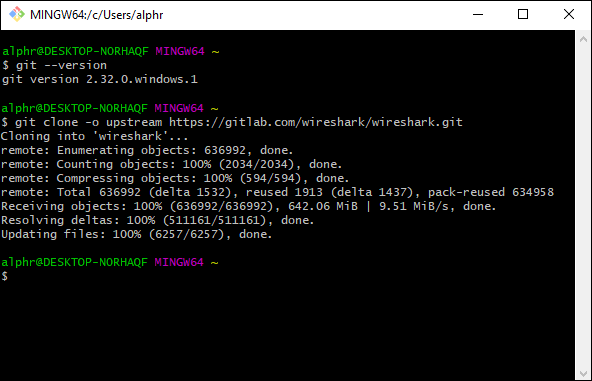

- ถัดไป สร้างโคลนของแหล่ง Workshark ใช้ "

$ git clone -o upstream [ป้องกันอีเมล] :wireshark/wireshark.git” SSH URL ที่จะทำสำเนา - หากคุณไม่มีบัญชี GitLab ให้ลองใช้ HTTPS URL: “

$ git clone -o upstream //gitlab.com/wireshark/wireshark.git”

แหล่งที่มาทั้งหมดจะถูกคัดลอกไปยังอุปกรณ์ของคุณในภายหลัง โปรดทราบว่าการโคลนนิ่งอาจใช้เวลาสักครู่ โดยเฉพาะอย่างยิ่งหากคุณมีการเชื่อมต่อเครือข่ายที่ช้า

ปลายทาง

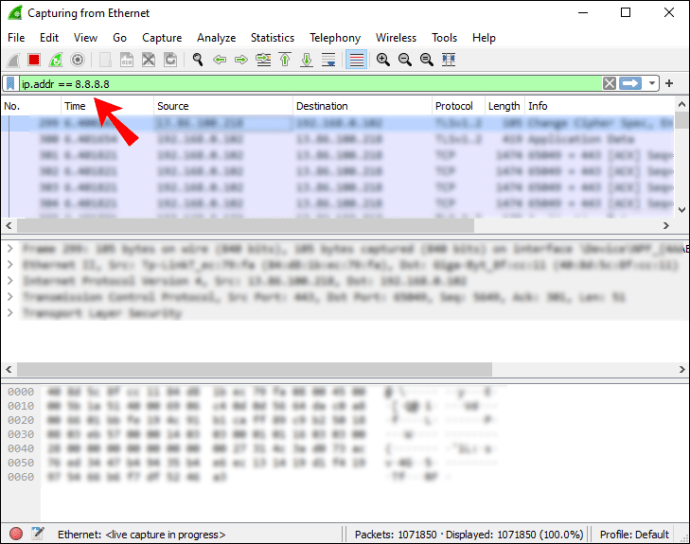

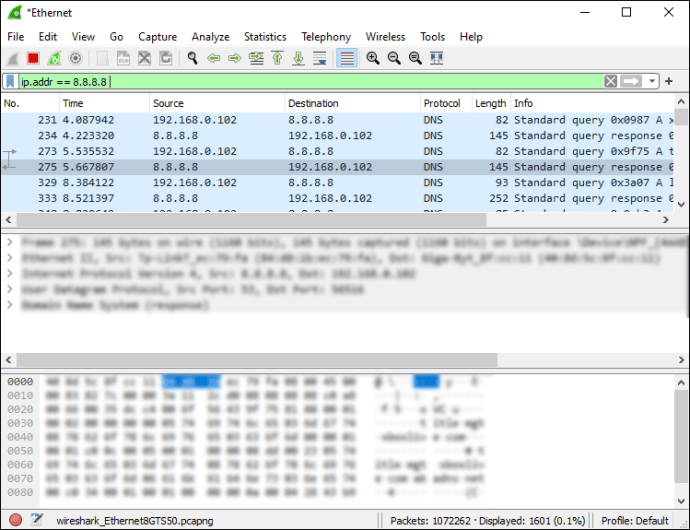

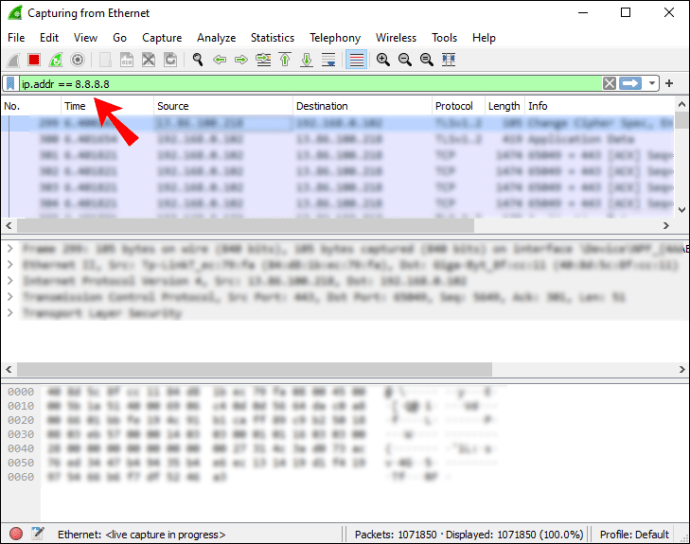

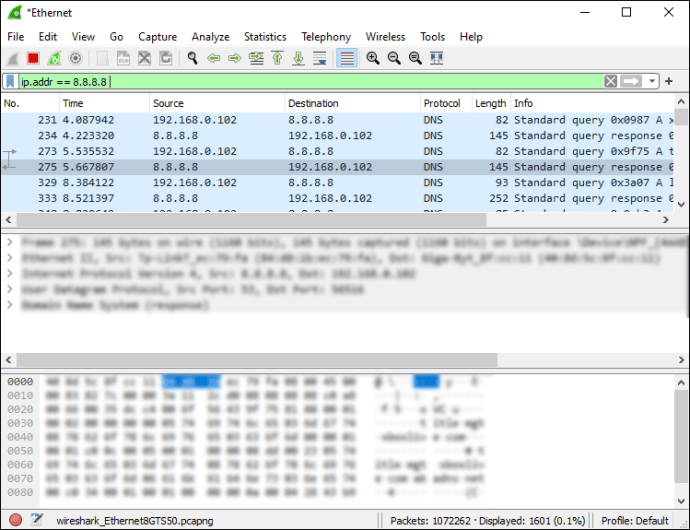

หากคุณต้องการทราบที่อยู่ IP ของปลายทางของแพ็กเก็ตใดโดยเฉพาะ คุณสามารถใช้ตัวกรองการแสดงผลเพื่อค้นหาได้ นี่คือวิธี:

- เข้า "

ip.addr == 8.8.8.8” ลงใน Wireshark “Filter Box” จากนั้นคลิก "เข้าสู่"

- บานหน้าต่างรายการแพ็กเก็ตจะถูกกำหนดค่าใหม่เพื่อแสดงปลายทางแพ็กเก็ตเท่านั้น ค้นหาที่อยู่ IP ที่คุณสนใจโดยเลื่อนดูรายการ

- เมื่อเสร็จแล้ว เลือก "ล้าง" จากแถบเครื่องมือเพื่อกำหนดค่าบานหน้าต่างรายการแพ็กเก็ตใหม่

มาตรการ

โปรโตคอลเป็นแนวทางที่กำหนดการรับส่งข้อมูลระหว่างอุปกรณ์ต่างๆ ที่เชื่อมต่อกับเครือข่ายเดียวกัน แต่ละแพ็คเก็ต Wireshark มีโปรโตคอล และคุณสามารถเรียกใช้ได้โดยใช้ตัวกรองการแสดงผล นี่คือวิธี:

- ที่ด้านบนของหน้าต่าง Wireshark ให้คลิกที่กล่องโต้ตอบ "ตัวกรอง"

- ป้อนชื่อของโปรโตคอลที่คุณต้องการตรวจสอบ โดยทั่วไป ชื่อโปรโตคอลจะเขียนด้วยอักษรตัวพิมพ์เล็ก

- คลิก "Enter" หรือ "Apply" เพื่อเปิดใช้งานตัวกรองการแสดงผล

ความยาว

ความยาวของแพ็กเก็ต Wireshark ถูกกำหนดโดยจำนวนไบต์ที่ถูกดักจับในข้อมูลโค้ดเครือข่ายนั้น จำนวนนั้นมักจะสอดคล้องกับจำนวนไบต์ข้อมูลดิบที่แสดงอยู่ที่ด้านล่างของหน้าต่าง Wireshark

หากคุณต้องการตรวจสอบการกระจายของความยาว ให้เปิดหน้าต่าง "Packet Lengths" ข้อมูลทั้งหมดแบ่งออกเป็นคอลัมน์ต่อไปนี้:

- ความยาวของแพ็คเก็ต

- นับ

- เฉลี่ย

- ค่าต่ำสุด/ค่าสูงสุด

- ประเมินค่า

- เปอร์เซ็นต์

- อัตราการถ่ายต่อเนื่อง

- ระเบิดเริ่มต้น

ข้อมูล

หากมีความผิดปกติหรือสิ่งที่คล้ายกันภายในแพ็กเก็ตที่บันทึกไว้ Wireshark จะจดบันทึกไว้ ข้อมูลจะแสดงในช่องรายการแพ็กเก็ตสำหรับการตรวจสอบเพิ่มเติม ด้วยวิธีนี้ คุณจะมีภาพที่ชัดเจนของพฤติกรรมเครือข่ายที่ผิดปกติ ซึ่งจะส่งผลให้มีปฏิกิริยาเร็วขึ้น

คำถามที่พบบ่อยเพิ่มเติม

ฉันจะกรองข้อมูลแพ็กเก็ตได้อย่างไร

การกรองเป็นคุณลักษณะที่มีประสิทธิภาพที่ช่วยให้คุณสามารถดูข้อมูลเฉพาะของลำดับข้อมูลเฉพาะได้ ตัวกรอง Wireshark มีสองประเภท: การจับภาพและการแสดงผล ตัวกรองการจับภาพมีไว้เพื่อจำกัดการดักจับแพ็กเก็ตให้เหมาะสมกับความต้องการเฉพาะ กล่าวคือ คุณสามารถกลั่นกรองการเข้าชมประเภทต่างๆ ได้โดยใช้ตัวกรองการดักจับ ตามชื่อที่แนะนำ ตัวกรองการแสดงผลช่วยให้คุณสามารถปรับแต่งองค์ประกอบเฉพาะของแพ็กเก็ตได้ ตั้งแต่ความยาวของแพ็กเก็ตไปจนถึงโปรโตคอล

การใช้ตัวกรองเป็นกระบวนการที่ค่อนข้างตรงไปตรงมา คุณสามารถพิมพ์ชื่อตัวกรองในกล่องโต้ตอบที่ด้านบนของหน้าต่าง Wireshark นอกจากนี้ ซอฟต์แวร์มักจะเติมชื่อของตัวกรองโดยอัตโนมัติ

อีกวิธีหนึ่ง ถ้าคุณต้องการรวมตัวกรองเริ่มต้นของ Wireshark ให้ทำดังต่อไปนี้:

1. เปิดแท็บ "วิเคราะห์" ในแถบเครื่องมือที่ด้านบนของหน้าต่าง Wireshark

2. จากรายการดรอปดาวน์ เลือก "แสดงตัวกรอง"

3. เรียกดูรายการและคลิกที่รายการที่คุณต้องการสมัคร

สุดท้าย ต่อไปนี้คือตัวกรอง Wireshark ทั่วไปที่อาจมีประโยชน์:

• หากต้องการดูที่อยู่ IP ต้นทางและปลายทางเท่านั้น ให้ใช้: “ip.src==IP-address และ ip.dst==IP-address”

• หากต้องการดูเฉพาะการรับส่งข้อมูล SMTP ให้พิมพ์: “tcp.port eq 25”

• ในการจับทราฟฟิกซับเน็ตทั้งหมด ใช้: “สุทธิ 192.168.0.0/24”

• ในการจับภาพทุกอย่างยกเว้นการรับส่งข้อมูล ARP และ DNS ให้ใช้: “พอร์ตไม่ใช่ 53 และไม่ใช่ arp”

ฉันจะดักจับข้อมูลแพ็คเก็ตใน Wireshark ได้อย่างไร

เมื่อคุณดาวน์โหลด Wireshark ลงในอุปกรณ์ของคุณแล้ว คุณสามารถเริ่มตรวจสอบการเชื่อมต่อเครือข่ายของคุณได้ ในการดักจับแพ็กเก็ตข้อมูลสำหรับการวิเคราะห์ที่ครอบคลุม สิ่งที่คุณต้องทำมีดังนี้:

1. เปิด Wireshark คุณจะเห็นรายชื่อเครือข่ายที่พร้อมใช้งาน ดังนั้นให้คลิกที่เครือข่ายที่คุณต้องการตรวจสอบ คุณยังสามารถใช้ตัวกรองการจับภาพได้หากต้องการระบุประเภทของการรับส่งข้อมูล

2. หากคุณต้องการตรวจสอบหลายเครือข่าย ให้ใช้ตัวควบคุม “shift + คลิกซ้าย”

3. จากนั้น คลิกที่ไอคอนหูฉลามซ้ายสุดบนแถบเครื่องมือด้านบน

4. คุณยังสามารถเริ่มการจับภาพได้โดยคลิกที่แท็บ "จับภาพ" และเลือก "เริ่มต้น" จากรายการแบบเลื่อนลง

5. อีกวิธีหนึ่งที่ทำได้คือการใช้การกดแป้น "Control – E"

เมื่อซอฟต์แวร์ดึงข้อมูล คุณจะเห็นข้อมูลนั้นปรากฏบนบานหน้าต่างรายการแพ็กเก็ตแบบเรียลไทม์

Shark Byte

แม้ว่า Wireshark เป็นเครื่องมือวิเคราะห์เครือข่ายขั้นสูง แต่ก็ตีความได้ง่ายอย่างน่าประหลาดใจ บานหน้าต่างรายการแพ็กเก็ตมีความครอบคลุมและมีการจัดระเบียบเป็นอย่างดี ข้อมูลทั้งหมดถูกแจกจ่ายเป็นเจ็ดสีที่แตกต่างกันและทำเครื่องหมายด้วยรหัสสีที่ชัดเจน

นอกจากนี้ ซอฟต์แวร์โอเพ่นซอร์สยังมาพร้อมกับตัวกรองที่ใช้งานได้ง่ายจำนวนหนึ่งซึ่งอำนวยความสะดวกในการตรวจสอบ เมื่อเปิดใช้งานตัวกรองการจับภาพ คุณสามารถระบุประเภทของการรับส่งข้อมูลที่คุณต้องการให้ Wireshark วิเคราะห์ และเมื่อดึงข้อมูลแล้ว คุณสามารถใช้ตัวกรองการแสดงผลหลายตัวสำหรับการค้นหาที่ระบุได้ ทั้งหมดนี้เป็นกลไกที่มีประสิทธิภาพสูงซึ่งไม่ยากเกินไปที่จะเชี่ยวชาญ

คุณใช้ Wireshark สำหรับการวิเคราะห์เครือข่ายหรือไม่ คุณคิดอย่างไรกับฟังก์ชันการกรอง? แจ้งให้เราทราบในความคิดเห็นด้านล่างหากมีคุณลักษณะการวิเคราะห์แพ็กเก็ตที่มีประโยชน์ที่เราข้ามไป